Artículo escrito originalmente para la revista mexicana de computación "Karma", de 1995.

Prehistoria...

Desde el inicio del mundo de las computadoras existen varias subculturas alrededor de ellas. Dicen las viejas crónicas que en los 60's, en los pasillos de las universidades, se encontraba uno con dos grupos de jóvenes de cabello largo y jeans que querían cambiar al mundo: los hippies y los geeks. Los hippies nos dejaron algunas canciones, mientras que los geeks crearon las hojas de cálculo, los procesadores de palabras y el correo electrónico... y cambiaron al mundo. (El geek es una subespecie del nerd; si quieres saber si eres nerd, haz una prueba de tu nivel de "Nerditud"; el mío es 72).

Simultáneamente a los geeks, había otro grupo de entusiastas que en lugar de enfrentarse a las máquinas con códigos y matemáticas, usaban desarmadores y pinzas: esos eran los hackers (el término originalmente se refiere a alguien que hace muebles rústicos con hacha). Aunque estos dos términos se pueden confundir, es importante saber que no es necesario ser geek (o nerd) para ser hacker.

Pero también los hippies influenciaron a los hackers y geeks. Entre las canciones, los lemas de paz y amor y las ideas de propiedad comunal, la seguridad de los sistemas no parecía muy importante, además de que la base de la investigación es el libre flujo de información. Usualmente se trabajaba con las redes de las universidades, donde la única información sensitiva eran las calificaciones y los reportes de los maestros. Por ello se desarrolló una cultura de libre intercambio de ideas que resiente todo esfuerzo por ocultar información, y que se expresa actualmente en el movimiento de software libre (freeware y shareware).

Edad Media

Llegaron los 70's, las computadoras se volvieron importantes y los geeks y hackers también. Sin embargo, debido a que la palabra "geek" tiene un sentido peyorativo, gradualmente se quedó la palabra "hacker" (tiene un sonido más agresivo, lo que ahora llamaríamos tecnomachismo...) para designar a los expertos en computación, y ahí empezó la confusión con el término. Sin embargo, actualmente se usa la palabra "geek" para el fanático de las computadoras y la palabra "hacker" para el experto.

|

| Gates, después de un problemita de tráfico |

En esa época, ser hacker prometía puestos y sueldos importantes, aunque al verdadero hacker (o geek) esto le importaba poco, pues siendo fanáticos del trabajo como nadie, los hackers dejaban importantes ganancias pidiendo muy poco a cambio. Los creadores del procesador de palabras, el correo electrónico y la hoja de cálculo nunca ganaron ni un centavo. La única excepción importante fue cierto geek llamado Bill Gates...

Justamente por esta época nació la ética del hacker y su búsqueda eterna del hack.... El hack es un término algo difícil de explicar: se refiere a modificar un sistema o programa para que haga algo para lo que no fue diseñado, desde hacer más rápida una computadora modificando la velocidad del reloj interno, hasta obligar a un sistema de seguridad a entregar sus contraseñas.

|

| Capitán Crunch, el pionero en hackear las líneas telefónicas. |

El primer hack clásico no tiene que ver nada con las computadoras, sino con los sistemas telefónicos. En los 70's, un joven notó que un silbatito que venía en las cajas de cereal del Cap'n Crunch daba el tono de 2600 Hz, que resulta que era exactamente el tono de control de los sistemas de telefonía de larga distancia. Practicando con el silbato logró reproducir las secuencias de control y conseguir llamadas de larga distancia gratis. Pronto descubrió cómo hablar consigo mismo (una llamada que daba la vuelta al mundo tenía un retraso de 20 segundos). El hack no consiste tanto en hacer llamadas telefónicas gratuitas, sino en poder utilizar un simple silbato para tener acceso a todo el sistema telefónico. Actualmente se le conoce como "phreaker" al experto en entrar a los sistemas telefónicos y de comunicación. En su honor, se fundó la revista 2600 de la comunidad hacker.

De ahí nació la idea de explorar los sistemas y descubrir efectos y propiedades que los diseñadores nunca imaginaron. Uno de los seguidores de este hacker pionero (que por cierto todo el mundo conoce ahora como Capitán Crunch) fue Steve Wozniak, quien logró la fama posteriormente como el fundador de Apple.

Veamos otro ejemplo tomado de un caso real (no revelaré nombres). Una compañía contrató a un programador para crear un sistema de contabilidad, pero el programador original dejó la compañía en no muy buenos términos y, como despedida, cambió las contraseñas, así que ya no se pudo acceder a los datos del programa. Se contrató a un hacker y este, después de desensamblar el programa, en lugar de romper el código de seguridad, modificó una sola instrucción en el programa, cambiando un "sí" por un "no"... Así logró que el programa permitiera el acceso cuando se da la contraseña equivocada (que es exactamente lo contrario de lo que hacía). Esto le permitió a la compañía introducir nuevas contraseñas y luego restaurar el programa.

Y en un ejemplo más, recientemente varias compañías han ofrecido a la venta sistemas de cómputo muy baratos para ofrecer acceso económico a Internet. Este equipo está diseñado para conectarse únicamente a un proveedor de Internet. Varios hackers han logrado modificarlo para convertirlos en equipos completos de computación y poder conectarse con cualquier proveedor.

Y en un ejemplo más, recientemente varias compañías han ofrecido a la venta sistemas de cómputo muy baratos para ofrecer acceso económico a Internet. Este equipo está diseñado para conectarse únicamente a un proveedor de Internet. Varios hackers han logrado modificarlo para convertirlos en equipos completos de computación y poder conectarse con cualquier proveedor.

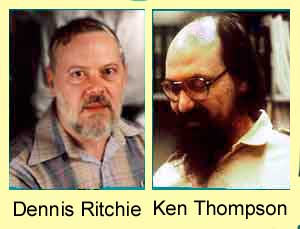

Entre los expertos se considera que el mejor hack de todos los tiempos se llama UNIX, por Ritchie y Thompson, y que es el sistema operativo que soporta la mayor parte de Internet.

Sin embargo, los hackers son más conocidos por actividades muy distintas a las anteriores, pues muchos hackers, con el espíritu de los 60's de libre intercambio de información, se divertían entrando a los sistemas de cómputo, cuidando muy bien de no dejar huellas, solo buscando tomar algún archivo clave con el que demostrar su hazaña. Lo que no hacía muy felices a los dueños de los sistemas.

Renacimiento

Pero llegaron los 80's y algo cambió. Las redes se hicieron comerciales, la información se empezó a restringir y se crearon esquemas para proteger los programas contra copiado. Para los hackers nacidos con el espíritu de los 60's, esto resultaba intolerable, pues parte de su ética es la libertad de información. Algunos utilizaron su conocimiento para dedicarse a romper los esquemas de protección, muchos de ellos como pasatiempo, sin importar si necesitaban o no usar el programa.

Pero además aparecieron los primeros virus. Todo comenzó con un juego: "Core War", que ha sido llamado el más inhumano de los juegos, pues en él no intervienen humanos, solo dos programas que se tratan de destruir mutuamente, mientras sus creadores solo se sientan a observar. De ahí nació la idea de virus y gusanos, que al principio se discutían como conceptos teóricos entre las impecables hojas de las revistas técnicas. Y así hubiera seguido si no se hubiera convertido Bulgaria en la primera gran fábrica de virus.

En los 80's, el gobierno búlgaro decidió entrar de lleno a la era de la computación. Para esto se entrenaron cientos de programadores y se encargó la creación de software nuevo. Pronto se descubrió que no tenía caso reinventar lo que ya estaba escrito y los programadores se dedicaron a "crackear" los programas comerciales de occidente y aplicar lo que se conoce como ingeniería inversa para comprender los equipos de cómputo a fondo. Pronto hubo muchos programadores que conocían los equipos y programas mejor que sus diseñadores. Pero había un pequeño problema: Bulgaria no tenía ninguna infraestructura para aplicar este conocimiento. Solo los jefes de la alta burocracia tenían computadoras, que eran más símbolos de estatus que herramientas de trabajo. El acceso a sistemas de cómputo era limitado e incluso los programadores más expertos solo podían usar sistemas viejos.

Esto generó una gran frustración (y aburrimiento) entre los programadores, pues no podían usar su conocimiento en algo útil. Empezaron a escribir virus como un ejercicio intelectual, suponiendo que si sacaban fuera de combate a las computadoras de sus jefes, no se perdería nada importante. Sin embargo, sus virus empezaron a salir de Bulgaria y a causar verdaderas epidemias. Los autores de los virus recibieron mucha publicidad y aprendieron a disfrutarla. Como anécdota, una periodista que logró entrevistar a un autor de virus conocido como Dark Avenger se encontró de regreso a su país recompensada con un virus con su nombre. Esto se convertiría en un peligroso antecedente, pues a la fecha muchos escriben virus como una forma ingenua de tener fama.

|

| La película Juegos de guerra. |

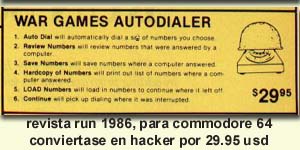

Un factor inesperado que llevó la cultura del hacker al dominio popular fue la película "Juegos de guerra" (War Games), en la que un joven hacker logra entrar a la computadora del departamento de defensa. Por primera vez no se trató de la caricatura del geek, sino que el hacker se mostró como una especie de héroe romántico, donde al final se queda con la muchacha. Para ser de Hollywood, la película era bastante exacta en algunos aspectos técnicos, así que como en una especie de profecía autocumplida, muchos jóvenes se dedicaron a tratar de entrar a sitios gubernamentales para sentirse hackers, y en muchas revistas de computación se anunciaba la venta de equipo "igual que el de la película". Pero tener el equipo y saberlo usar es otra cosa, así que muchos jóvenes causaron mucho daño en las redes de cómputo, lo que no benefició mucho la imagen del hacker.

Con esto el gobierno de EE.UU. comenzó a desarrollar una paranoia contra todo lo que sonara a hacker. En un escandaloso caso, un autor de juegos tipo "Dungeons and Dragons" fue encarcelado y todo su equipo confiscado por el Servicio Secreto de EE.UU., por la única razón de que comenzó a reunir material sobre ciberpunks. Al parecer pensaban que todos los relatos que reunió en su BBS eran reales. Posteriormente fue liberado y demandó al Servicio Secreto; hasta ahora ha sido el único en ganar una demanda contra esta organización.

Con esto el gobierno de EE.UU. comenzó a desarrollar una paranoia contra todo lo que sonara a hacker. En un escandaloso caso, un autor de juegos tipo "Dungeons and Dragons" fue encarcelado y todo su equipo confiscado por el Servicio Secreto de EE.UU., por la única razón de que comenzó a reunir material sobre ciberpunks. Al parecer pensaban que todos los relatos que reunió en su BBS eran reales. Posteriormente fue liberado y demandó al Servicio Secreto; hasta ahora ha sido el único en ganar una demanda contra esta organización.

Decadencia

|

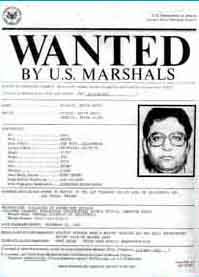

| Se busca, Kevin Mitnick, por hacker... |

Llegaron los 90's y algunos anillos (grupos de programadores que intercambian códigos de programas) de hackers se volvieron maliciosos, por lo que los hackers crearon la palabra "cracker" para referirse y distanciarse de ellos (sin mucho éxito, debo admitir). También aparecieron los grupos de escritores de virus. Simultáneamente, los primitivos BBS comenzaron a ser reemplazados por Internet, con lo que las comunidades se volvieron mucho más amplias.

Poco después, un tal Kevin Mitnick penetró en varios sistemas de cómputo, convirtiéndose en el primer hacker (o cracker) que tuvo el honor de tener su cartel del FBI con el famoso letrerito de "se busca". Eventualmente fue arrestado y sentenciado. Se le acusó de daños multimillonarios (que no se pudieron documentar) y a varios años de prisión. También se le aplicó un castigo sin precedentes: se le prohibió acercarse de por vida a cualquier equipo de cómputo, hablar sobre computación y no tocar ningún sistema de televisión por cable. La sentencia que se le dio a Mitnick fue exagerada (que yo sepa, a ningún ladrón de autos se le ha prohibido acercarse a un automóvil...) y por todas partes hackers que incluso no estaban de acuerdo con las acciones de Kevin empezaron a protestar. Nació la costumbre de "hackear" o mejor dicho en el argot del medio, "defacear" páginas de Internet de las compañías para burlarse de su seguridad y ponerles un letrerito de "Liberen a Kevin". Costumbre que sigue a la fecha, pues algunos aprendices de hackers aún no saben que Kevin ya está libre...

El colmo ocurrió en 1994, cuando un grupo de hackers comandado por el "Hacker Ruso" penetró en las computadoras de Citibank y robó 10 millones de dólares. Ser hacker ya no era respetado.

Pero lo peor aún faltaba, pues los script kiddies (chamacos del script) entraron en escena. Dado que la libertad de información es base de la ética del hacker, la información que recolectan sobre cosas tales como virus, fallas de seguridad de los sistemas y scripts para facilitar estas investigaciones se encuentra disponible en la red. Muchos jóvenes han aprendido a usar estos scripts, aunque sin entenderlos completamente. Son como los nuevos aprendices de brujo, que pueden desencadenar actos que no esperan. Así, un joven jugando puede activar un script de ataque DOS (Denial Of Service) y "tumbar" un servidor de Internet comercial como Yahoo o Ebay durante varias horas, lo que trae pérdidas multimillonarias. Por otra parte, estos jóvenes se sienten hackers (y en ocasiones atacan al que lo dude...) y para su deleite reciben mucha atención de la prensa.

Pero lo peor aún faltaba, pues los script kiddies (chamacos del script) entraron en escena. Dado que la libertad de información es base de la ética del hacker, la información que recolectan sobre cosas tales como virus, fallas de seguridad de los sistemas y scripts para facilitar estas investigaciones se encuentra disponible en la red. Muchos jóvenes han aprendido a usar estos scripts, aunque sin entenderlos completamente. Son como los nuevos aprendices de brujo, que pueden desencadenar actos que no esperan. Así, un joven jugando puede activar un script de ataque DOS (Denial Of Service) y "tumbar" un servidor de Internet comercial como Yahoo o Ebay durante varias horas, lo que trae pérdidas multimillonarias. Por otra parte, estos jóvenes se sienten hackers (y en ocasiones atacan al que lo dude...) y para su deleite reciben mucha atención de la prensa.

Por todo esto, muchos hackers decidieron dejar de ostentar su gremio.

¿Y quién hace los virus?

Regresando al cuestionario, la respuesta correcta es... todos los anteriores. Existen algunos estudios sobre los autores de virus a los que es fácil encontrar rondando el USENET (que para los veteranos es el verdadero Internet), por lo que se puede conversar con ellos con relativa facilidad. Aparte de que todos son hombres, lo que seguramente no tardará en cambiar, no existe ningún perfil único. En promedio son jóvenes, pero hay autores de más de 40 años. Algunos están amargados, otros consideran que es un ejercicio intelectual, otros simplemente están aburridos. Además, las pruebas psicológicas muestran un nivel de desarrollo ético completamente normal, es decir, están convencidos de que no hacen ningún daño.

A pesar de todo, trataré de hacer una clasificación de los principales autores de virus, pero recordando que la vida real es mucho más compleja.

El autor hacker.

Contra lo que cree la mayor parte de la gente, los hackers no se dedican a escribir virus, aunque sí tienen los conocimientos para hacerlo y ocasionalmente lo hacen. Su trabajo real consiste en mantener los equipos y redes de cómputo en funcionamiento, y entre la comunidad hacker dedicarse a escribir virus se considera como un síntoma de inmadurez.

Sin embargo, es común que muchos hackers tengan en algún momento el gusanillo de escribir al menos un pequeño virus, aunque sus razones para hacerlo son distintas de lo que la gente supone, pues usualmente lo que encuentran divertido es programar, no hacer daño.

Pero también otra de las razones es que un verdadero hacker siente cierto desdén hacia el usuario, es decir, la persona que solo "usa" la computadora sin saber cómo funciona. Para ellos, el usuario que se infecta con un virus se lo merece. Un ejemplo es Valiant, el programador australiano que creó el código original en el que se basó el autor del infame "I Love You". Él se dedica a crear sitios web, pero cuando está aburrido escribe virus que suelta para mostrarle a la gente lo débiles que son sus sistemas de seguridad. En sus propias palabras: "nunca he escrito un virus malicioso, pero sí me gusta asustar a los tontos que mantienen sus configuraciones por default".

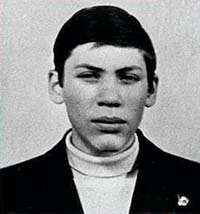

El aprendiz de brujo:

En contraste, hay jóvenes que toman el código de los virus y lo modifican, a veces sin comprender su alcance, por lo que los llamo aprendices de brujo. Un ejemplo es Onel de Guzman, un estudiante de programación filipino que resintió mucho que su tesis, que trataba sobre un virus que robaba contraseñas, fuera rechazada por poco ética, así que tomó el virus de Valiant, lo modificó y lo liberó al mundo (según él, por accidente). Este estudiante no se puede considerar un verdadero hacker; sus habilidades de programación no parecen ser muy buenas. Muchos expertos que analizaron el código llegaron a la conclusión de que estaba sin acabar o muy mal escrito. Sin embargo, eso no impidió que I Love You causara estragos en la red. Ahora Onel fue capturado y apresado, y mientras que el resto del mundo quisiera lincharlo, resulta que en Filipinas no hay ninguna ley para su caso. (Nota: eventualmente fue dejado en libertad y se le ofreció trabajo como programador...).

En contraste, hay jóvenes que toman el código de los virus y lo modifican, a veces sin comprender su alcance, por lo que los llamo aprendices de brujo. Un ejemplo es Onel de Guzman, un estudiante de programación filipino que resintió mucho que su tesis, que trataba sobre un virus que robaba contraseñas, fuera rechazada por poco ética, así que tomó el virus de Valiant, lo modificó y lo liberó al mundo (según él, por accidente). Este estudiante no se puede considerar un verdadero hacker; sus habilidades de programación no parecen ser muy buenas. Muchos expertos que analizaron el código llegaron a la conclusión de que estaba sin acabar o muy mal escrito. Sin embargo, eso no impidió que I Love You causara estragos en la red. Ahora Onel fue capturado y apresado, y mientras que el resto del mundo quisiera lincharlo, resulta que en Filipinas no hay ninguna ley para su caso. (Nota: eventualmente fue dejado en libertad y se le ofreció trabajo como programador...).

Recientemente, un joven holandés que utiliza el seudónimo de "OnTheFly" bajó de la red un kit llamado "Vbs Worm Generator", se puso a jugar y en 5 minutos armó un virus, y luego se olvidó de él. Al día siguiente se enteró por las noticias que su virus, conocido ahora como "El virus Ana Kournikova", estaba causando estragos por todo el mundo. Asustado, se entregó a las autoridades de su pueblo, quienes, felices porque la publicidad había atraído notoriedad al pequeño pueblo de "Sneek", lo regañaron y luego le ofrecieron empleo. Ante este ejemplo, se desató una ola de virus creados en estos kits, afortunadamente la mayor parte muy mal hechos.

El autor cracker

En realidad no creo que encuentre a nadie que se llame a sí mismo cracker, sin embargo, este término fue creado por la comunidad hacker para referirse a aquellos que usan sus conocimientos con fines poco éticos. Según el diccionario del hacker, el cracker es una "forma inferior de vida" y a veces es llamado protohacker. Esto se debe a que algunos hackers pasan por una etapa cracker, pero al madurar encuentran objetivos más interesantes. De esa manera, muchos jóvenes programadores escriben virus como parte de su aprendizaje; afortunadamente la mayoría deja de hacerlo al crecer. Aun así, son responsables de algunos de los virus más complejos que hay. También son responsables de los "kits de creación de virus" que permiten que casi cualquier novato o neófito cree su propio virus, como fue el caso del virus Kournikova, creado con un kit de un programador argentino que usa el apodo de "{k}".

Un problema de estos autores, igual que los aprendices de brujo, es que tienden a exagerar el desdén que sienten muchos hackers por los simples usuarios.

Mitología

Una de las leyendas que recorren el mundo de la red es "Los escritores de virus son antimicrosoft".

Como toda leyenda, esta tiene un granito de verdad, pues a muchos de los hackers no les gusta la filosofía de diseño de Windows y acusan a Microsoft de que su seguridad está basada en la filosofía de "seguridad a través de la oscuridad", es decir, que la forma de lograr la seguridad de un sistema es negar el acceso a la información de cómo funciona y ocultar todas las fallas de seguridad. Esto convierte a cualquiera que investigue o estudie a fondo un sistema de cómputo en un peligro potencial. De ahí que las licencias de uso de programas sean especialmente restrictivas, pues prohíben analizar y estudiar su funcionamiento (ingeniería inversa). Este punto de vista se revela en que el hacker (y sus aprendices) muestran un cierto desdén hacia el que solo usa una computadora sin conocer cómo funciona.

Como toda leyenda, esta tiene un granito de verdad, pues a muchos de los hackers no les gusta la filosofía de diseño de Windows y acusan a Microsoft de que su seguridad está basada en la filosofía de "seguridad a través de la oscuridad", es decir, que la forma de lograr la seguridad de un sistema es negar el acceso a la información de cómo funciona y ocultar todas las fallas de seguridad. Esto convierte a cualquiera que investigue o estudie a fondo un sistema de cómputo en un peligro potencial. De ahí que las licencias de uso de programas sean especialmente restrictivas, pues prohíben analizar y estudiar su funcionamiento (ingeniería inversa). Este punto de vista se revela en que el hacker (y sus aprendices) muestran un cierto desdén hacia el que solo usa una computadora sin conocer cómo funciona.

En contraste, la triste realidad es que Windows hace muy fácil escribir virus. Hace diez años, si le hubiéramos dicho a un programador que se podían escribir complejos virus en BASIC, se hubiera reído, pues todos los virus se escribían en lenguaje ensamblador, accesible solo a programadores expertos. Ahora, tal vez más de un 90% de los virus están escritos en VisualBasicScript, que es un dialecto de BASIC y que está diseñado para servir como unión entre todas las aplicaciones que corren bajo Windows.

De hecho, la mayoría de los virus en circulación (en 1995) son virus de macros de Word. Y ahora, con las mejoras que se introdujeron en Windows 98 y Windows 2000, es posible introducir código de VBScript dentro del correo electrónico o de las páginas de Internet, lo que da grandes posibilidades a los autores de virus, pues ahora sí se puede crear un virus que infecte con solo leer el correo o ver una página de Internet.

Ni Onel de Guzman, ni "OnTheFly", ni David L. Smith, el programador de Melissa, son programadores particularmente hábiles, sin embargo, paralizaron la red. Además, sus virus son tan fáciles de modificar que pronto aparecieron miríadas de versiones. De "I Love You" se llegaron a encontrar más de 35 variantes, pues todo aprendiz de hacker quería su cachito de fama.

La Ciber Fauna

Tal vez hayas oído hablar de hackers, nerds y geeks, pero ¿qué tal phreakers, lamers, crackers, wizards y gurús? Aquí hay algunas definiciones, pero si deseas algo más a fondo, puedes consultar el "Nuevo Diccionario del Hacker" editado por el MIT (sí, también hacen diccionarios).

Hacker:

1. Persona que disfruta explorando los detalles de los sistemas programables y cómo extender sus capacidades.

2. Alguien que programa con mucho entusiasmo.

3. Una persona que es buena en programar rápidamente.

4. Persona experta en un programa o sistema particular, p.ej. un hacker de UNIX.

5. (acepción no recomendada) Un merodeador malicioso que trata de descubrir información sensitiva jugando con el sistema; el término correcto para esto es cracker.

Dentro de los hackers hay subespecies, según su ética: el hacker de sombrero blanco, gris y negro.

El hacker de sombrero blanco es el administrador de sistemas o experto de seguridad, con ética muy alta y conocimientos para evitar actividades ilícitas.

El hacker de sombrero negro, que algunos prefieren llamar cracker, disfruta de penetrar en sistemas de seguridad y crear software dañino (malware).

En contraste, el hacker de sombrero gris no se preocupa mucho por la ética, sino por realizar su trabajo. Si necesita alguna información o herramienta y para ello debe penetrar en un sistema, lo hace, además disfruta poniendo a prueba su ingenio contra los sistemas de seguridad, sin malicia y difundiendo su conocimiento, lo que a la larga mejora la seguridad de los sistemas.

Según su capacidad técnica se dividen en el hacker estándar y el "élite".

Cracker:

Persona que rompe la seguridad en un sistema. Término acuñado por la comunidad hacker para defenderse del mal uso periodístico de la palabra hacker y refleja la repulsión que hay entre los viejos hackers por el vandalismo y destrucción de los crackers. Se considera por la comunidad como una forma inferior de vida o protohacker. Algunos hackers pasan por esta etapa, pero usualmente se espera que dure poco y que maduren para convertirse en hackers.

Ciberpunks:

El nombre fue tomado de una novela clásica, Neuromancer. En la comunidad hacker se usa para referirse a los magos de la criptografía.

Phreakers:

Saben cómo usar los sistemas telefónicos en formas que la compañía nunca aprobaría. Nacieron cuando alguien notó que un silbatito que se regalaba en una caja de cereales del "Capitán Crunch" daba el tono exacto de control de los sistemas telefónicos (2600 Hz), y silbando una secuencia exacta de tonos se podían hacer muchas cosas interesantes. De ahí nació el concepto de hack.

Script Kiddies.

Estos son los recién llegados, también son considerados protohackers, pero sus conocimientos técnicos son aún rudimentarios. Sin embargo, saben usar el ratón como el mejor y han aprendido a usar las herramientas de los hackers, siendo responsables de muchos ataques sin sentido. Para deleite de la prensa, se llaman a sí mismos hackers y responden de manera muy agresiva cuando se les llama script kiddies.

Sneaker:

Individuo, usualmente un hacker, que se contrata para tratar de irrumpir en un sistema y probar su seguridad.

Wizard:

Persona que conoce a fondo cómo funciona una pieza compleja de equipo. Especialmente si puede reparar un sistema rápidamente en casos de emergencia, tal vez con algo de "magia profunda", es decir, usando instrucciones o técnicas incomprensibles para los simples mortales. Mientras que un hacker puede usar técnicas avanzadas, el wizard entiende cómo y por qué funcionan.

Nerd:

Dícese de una persona que es sobresaliente en algún área de la tecnología y que es socialmente inepto. En su versión extrema a algunos nerds se les pone el término "muchos MIPS sin I/O" porque son muy brillantes, pero incapaces de comunicarse con otros seres humanos. No confundir con el hacker, pues aunque la falta de comunicación con el ser humano estándar les ayuda a concentrarse en su trabajo, el conocimiento técnico no necesariamente significa falta de habilidades sociales.

Geek:

Subespecie del nerd, es el especialista (o fanático) en equipos de cómputo. El término aún tiene cierto sentido peyorativo y muchas veces se refiere a una versión caricaturesca o extrema del nerd, por lo que no se le debe aplicar a alguien a menos que esté seguro de que esta persona se asume como tal.

Guru:

Es el maestro a quien recurre el hacker.

Actualización (2025)

- El artículo original fue publicado en 1995. Algunas referencias y términos pueden haber cambiado en los últimos 30 años.

- Las referencias a sitios web y direcciones pueden no estar actualizadas o activas hoy en día.